REDES DE COMPUTADORES

Una red de computadoras (también llamada red de ordenadores

o red informática) es un conjunto equipos (computadoras y dispositivos),

conectados por medio de cables, señales, ondas o cualquier otro método de

transporte de datos, para compartir información (archivos), recursos (discos,

impresoras, programas, etc.) y servicios (acceso a una base de datos, internet,

correo electrónico, chat, juegos, etc.). A cada una de las computadoras

conectadas a la red se le denomina un nodo

Este cable está constituido por uno o más hilos de fibra de vidrio. Cada fibra de vidrio consta de:

La luz producida por diodos o por láser, viaja a través del núcleo debido a la reflexión que se produce en la cubierta, y es convertida en señal eléctrica en el extremo receptor.

INTERNET

MAPA DE REDES

Los nodos de información más importantes son Reino Unido, la costa este y oeste de Estados Unidos y el centro de Europa.

La infraestructura de Internet, bajo el agua:

CLASIFICACION

- PAN

- LAN

- MAN

- WAN

- WLAN

- SAN

- VLAN

PAN:

LAN: una LAN (Local Area Network,

red de área local) es un grupo de equipos pertenecientes a una misma

organización y conectados dentro de un área geográfica pequeña a través de una

red, generalmente con la misma tecnología (la más utilizada es Ethernet).

MAN:

Una Red

de área metropolitana (MAN) conecta diversas LAN cercanas

geográficamente (en un área de alrededor de cincuenta kilómetros) entre sí a

alta velocidad. Por lo tanto, una MAN permite que dos nodos remotos

se comuniquen como si fueran parte de la misma Red de Área Local.

Una MAN

está compuesta por conmutadores o router conectados

entre sí con conexiones de alta velocidad (generalmente cables de fibra óptica).

WAN

Las siglas WAN, provienen de la palabra inglesa “Wide

Area Network” que traduce “Red de Área Amplia” y, como su nombre

lo indica, es el tipo de red informática que permite establecer comunicaciones

entre áreas grandes entre unos 100 y unos 1000 Km, ofreciendo el servicio desde

a particulares y redes locales (LAN), a un país entero e incluso, a

continentes, siendo de vital importancia para las comunicaciones actuales.

WLAN

Una Red de

Área Local Inalámbrica, más conocida como WLAN, es básicamente un sistema

de transferencia y comunicaciones de

datos el cual no requiere que las computadoras que la componen tengan que estar

cableadas entre sí, ya que todo el tráfico de datos entre las mismas se realiza

a través de ondas de radio. A pesar de que son menos seguras que su contrapartida

cableada, ofrecen una amplia variedad de ventajas, y es por ello que su

implementación crece día a día en todos los ámbitos. Sin embargo, la

característica más destacada de este tipo de red es el ahorro en el tendido de

los cables para la interconexión de las PC.

SAN

Una red de área de almacenamiento, en inglés SAN (Storage Area

Network), es una red concebida para conectar servidores, matrices (arrays) de

discos y librerías de soporte. Principalmente, está basada en tecnología fibre

channel y más recientemente en iSCSI. Su función es la de conectar de manera

rápida, segura y fiable los distintos elementos que la conforman.

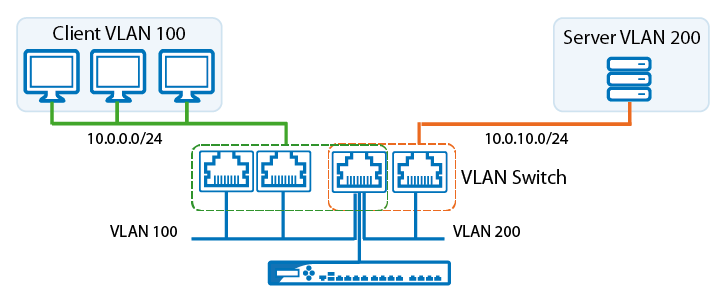

VLAN

Del inglés Virtual LAN (Red de área local y

virtual), es un método que permite crear redes que lógicamente son

independientes, aunque estas se encuentren dentro de una misma red física. De

esta forma, un usuario podría disponer de varias VLANs dentro de un mismo

router o switch. Podría decirse que cada una de estas redes agrupa los equipos

de un determinado segmento de red. Crear estas particiones tiene unas ventajas

bastante claras a la hora de administrar una red.

|

| Añadir leyenda |

TOPOLOGIA DE REDES

Según su topología: la topología o forma lógica de una red

se define como la forma de tender el cable a estaciones de trabajo individuales

BUS

Las estaciones están conectadas por un único segmento de

cable. A diferencia del anillo, el bus es pasivo, no se produce regeneración de

las señales en cada nodo. Los nodos en una red de "bus" transmiten la

información y esperan que ésta no vaya a chocar con otra información

transmitida por otro de los nodos. Si esto ocurre, cada nodo espera una pequeña

cantidad de tiempo al azar, después intenta retransmitir la información.

ANILLO

Las estaciones están unidas unas con otras formando un

círculo por medio de un cable común. Las señales circulan en un solo sentido

alrededor del círculo, regenerándose en cada nodo. Cada nodo examina la

información que es enviada a través del anillo, si no está dirigida a él la

pasa al siguiente nodo. La desventaja es que si se rompe una conexión, se cae

la red completa.

ESTRELLA

La red se une en un único punto; un concentrador de cableado

o HUB que a través de él los bloques de información son dirigidos hacia las

estaciones. Su ventaja es que el concentrador monitorea el tráfico y evita las

colisiones y una conexión interrumpida no afecta al resto de la red. La

desventaja es que los mensajes son enviados a todas las estaciones, aunque vaya

dirigido a una.

JERÁRQUICA

Los nodos están colocados en forma de árbol. Es parecida a

una serie de redes en estrella interconectadas, con la diferencia que no tiene

un nodo central sino un nodo de enlace troncal, generalmente ocupado por un hub

o switch, desde el que se ramifican los demás nodos. Es una variación de la red

en bus, la falla de un nodo no implica interrupción en las comunicaciones

porque se comparte el mismo canal de comunicaciones.

·

Computadores (Hosts): Son quienes inician y

procesan la información proveniente de sus pares.

·

Hub (Concentrador): Permite conectar entre sí

otros equipos y retransmite la información que recibe desde cualquiera de ellos

a todos los demás.

·

Switch (Conmutador): >> Introducción a las

Redes de Computadores Un switch entrega datos de acuerdo a la dirección de

destino.

·

Router (Enruteador): Interconecta trozos o redes

enteras. Toma >> Introducción a las Redes de Computadores decisiones

lógicas con respecto a la mejor ruta para el envío de datos a través de una

red.

IP

IP

· Es un número que identifica a una interfaz de un

dispositivo dentro de una red que >> Introducción a las Redes de

Computadores utilice el protocolo IP(Internet Protocol).

· Tipos de cables de red

- Cable “Derecho”: Sirve para conectar los computadores con los hubs, switches o routers.

- Cable “Cruzado”: Sirve para conectar 2 PC’s directamente sin necesidad de intermediario.

Rack (O Soporte Metálico).

Es una estructura de metal muy resistente, generalmente de forma cuadrada de aproximadamente 3 mts de alto por 1 mt de ancho, en donde se colocan los equipos regeneradores de señal y los Patch-Panels, estos son ajustados al Rack sobre sus orificios laterales mediante tornillos.

Es una estructura de metal muy resistente, generalmente de forma cuadrada de aproximadamente 3 mts de alto por 1 mt de ancho, en donde se colocan los equipos regeneradores de señal y los Patch-Panels, estos son ajustados al Rack sobre sus orificios laterales mediante tornillos.

Patch-Panels.

Son

estructuras metálicas con placas de circuitos que permiten interconexión entre

equipos. Un Patch-Panel posee una determinada cantidad de puertos (RJ-45

End-Plug), donde cada puerto se asocia a una placa de circuito, la cual a su

vez se propaga en pequeños conectores de cerdas (o dientes - mencionados con

anterioridad).

El Protocolo TCP/IP.

TCP/IP

es el protocolo común utilizado por todos los ordenadores conectados a

Internet, de manera que éstos puedan comunicarse entre sí. Hay que tener en

cuenta que en Internet se encuentran conectados ordenadores de clases muy

diferentes y con hardware y software incompatibles en muchos casos, además de

todos los medios y formas posibles de conexión

TIPOS DE CABLES

El funcionamiento del sistema cableado deberá ser

considerado no sólo cuando se están apoyando

necesidades actuales sino también cuando se anticipan necesidades

futuras. Hacer esto permitirá la migración a aplicaciones de redes más rápidas

sin necesidad de incurrir en costosas actualizaciones de sistema de cableado.

CLASE DE CABLES

- Coaxial

- Par Trenzado (2 pares)

- Par Trenzado (4 pares)

- Fibra Óptica

COAXIAL

Este tipo de cable esta compuesto de un hilo conductor

central de cobre rodeado por una malla de hilos de cobre. El espacio entre el

hilo y la malla lo ocupa un conducto de plástico que separa los dos conductores

y mantiene las propiedades eléctricas.

Par Trenzado

Es el tipo de cable más común y se originó como solución

para conectar teléfonos, terminales y ordenadores sobre el mismo cableado, ya

que está habilitado para comunicación de

datos permitiendo frecuencias más altas transmisión. Con anterioridad, en

Europa, los sistemas de telefonía empleaban cables de pares no trenzados.

·

No blindado. Es el cable de par trenzado normal

y se le referencia por sus siglas en inglés UTP (Unshield Twiested Pair; Par

Trenzado no Blindado). Las mayores ventajas de este tipo de cable son su bajo

costo y su facilidad de manejo. Sus mayores desventajas son su mayor tasa de

error respecto a otros tipos de cable, así como sus limitaciones para trabajar

a distancias elevadas sin regeneración.

- Blindado. Cada par se cubre con una malla metálica, de la misma forma que los cables coaxiales, y el conjunto de pares se recubre con una lámina blindada. Se referencia frecuentemente con sus siglas en inglés STP (Shield Twiested Pair, Par Trenzado blindado).

Este cable está constituido por uno o más hilos de fibra de vidrio. Cada fibra de vidrio consta de:

- Un núcleo central de fibra con un alto índice de refracción.

- Una cubierta que rodea al núcleo, de material similar, con un índice de refracción ligeramente menor.

- Una envoltura que aísla las fibras y evita que se produzcan interferencias entre fibras adyacentes, a la vez que proporciona protección al núcleo. Cada una de ellas está rodeada por un revestimiento y reforzada para proteger a la fibra.

La luz producida por diodos o por láser, viaja a través del núcleo debido a la reflexión que se produce en la cubierta, y es convertida en señal eléctrica en el extremo receptor.

INTERNET

HISTORIA

Los inicio de Internet nos remontan a los años 60. En plena

guerra fría, Estados Unidos crea una red exclusivamente militar, con el

objetivo de que, en el hipotético caso de un ataque ruso, se pudiera tener

acceso a la información militar desde cualquier punto del país.

CONCEPTO

El nombre Internet procede de las palabras en inglés Interconnected Networks,

que significa “redes interconectadas”. Internet es la unión de todas las redes

y computadoras distribuidas por todo el mundo, por lo que se podría definir

como una red global en la que se conjuntan todas las redes que utilizan

protocolos TCP/IP y que son compatibles entre sí.

En esta “red de redes” como también es conocida,

participan computadores de todo tipo, desde grandes sistemas hasta modelos

personales. En la red se dan citas instituciones oficiales,

gubernamentales, educativas, científicas y empresariales que ponen a

disposición de millones de personas su información.MAPA DE REDES

Los nodos de información más importantes son Reino Unido, la costa este y oeste de Estados Unidos y el centro de Europa.

Los cables submarinos son el sostén de Internet. Transmiten alrededor del 99% de la información del mundo, y su construcción durante las dos últimas décadas ha crecido de forma exponencial.

Todos los dispositivos conectados a la red:

Hay enormes disparidades regionales en torno a Internet, como es fácilmente deducible. En este mapa podemos observa dónde se encuentran todos los dispositivos conectados a la red del mundo.

La posición relativa de todas las páginas:

Los dos puntos más grandes que aparecen en el centro del mapa son, claro, Google y Facebook, las dos páginas más grandes de Internet en relación a su número de visitas y tráfico diario.Todas las conexiones del mundo:

Evolución de la Web

WEB 1.0

La Web 1.0 empezó en los años 60’s, De la forma más básica

que existe, con navegadores de solo texto, como ELISA, bastante rápidos,

después surgió el HTML (Hyper Text Markup Language) que hizo las páginas web

más agradables a la vista y los primeros navegadores visuales como IE,

Netscape, etc.

La Web 1.0 es de solo lectura, el usuario no puede

interactuar con el contenido de la página,(nada de comentarios, respuestas,

citas, etc). Estando totalmente limitado a lo que el Webmaster sube a la página

web.

WEB 2.0

El término Web 2.0 fue acuñado por Tim O’Reilly en 2004 para

referirse a una segunda generación en la historia del desarrollo de tecnología

Web basada en comunidades de usuarios y una gama especial de servicios, como

las redes sociales, losblogs, loswikis o lasfolcsonomías, que fomentan la

colaboración y el intercambio ágil de información entre los usuarios de una

comunidad o red social. La Web 2.0 es también llamada web social por el enfoque

colaborativo y de construcción social de esta herramienta.

WEB 3.0

Web 3.0 es un neologismo que se utiliza para describir la

evolución del uso y la interacción en la red a través de diferentes caminos.

Ello incluye, la transformación de la red en una base de datos, un movimiento

hacia hacer los contenidos accesibles por múltiples aplicaciones non-browser,

el empuje de las tecnologías de inteligencia artificial, la web semántica, la

Web Geoespacial, o la mWeb 3D. Frecuentemente es utilizado por el mercado para

promocionar las mejoras respecto a la Web 2.0. El término Web 3.0 apareció por

primera vez en 2006 en un artículo de Jeffrey Zeldman, crítico de la Web 2.0 y

asociado a tecnologías comoAJAX. Actualmente existe un debate considerable en

torno a lo que significa Web 3.0, y cual es la definición acertada.

Es necesario un cambio de Paradigma, un nuevo modelo de Web.

La Web 4.0 propone un nuevo modelo de interacción con el usuario más completo y

personalizado, no limitándose simplemente a mostrar información, sino

comportandose como un espejo mágico que de soluciones concretas a las

necesidades el usuario.

Actualmente las formas que tiene un usuario de interactuar

con la Web son muy limitadas. Una parte fundamental de la Web tal como hoy la

conocemos son los buscadores, con el tiempo hemos ido aprendiendo su

funcionamiento y nos hemos adaptado a sus limitaciones. Su principal limitación

es que no hablan el lenguaje del usuario, no son capaces de responder a

preguntas del estilo ¿En qué año murió Kennedy? Y no las pueden responder por

una sencilla razón, no son capaces de entenderla.

LA WEB 5.0:

La red sensorial-emotiva, se pueden

"personalizar" las interacciones para crear experiencias que

emocionen a los usuarios. 3. ITIC 3 Ventajas: ➢ Hace la

comunicación mucho más sencilla. ➢ Es posible conocer e

interactuar con muchas personas de todas partes del mundo.

Web 6.0 y Web 7.0

Red Sensorial Equipos y Dispositivos

Mejores que los usados en Evoluciona de en una Traducir también llamada

Información Virtual y Digitalización de Conocimientos Redes del futuro

Sensaciones Web 5.0 son que permiten Para medir Y convertir en se desarrollan

Emociones Red Emotiva también llamada Y convertir en Para medir Collares Gafas Relojes.

Virus Informático

Un virus informático es un tipo de software nocivo programado

con el objetivo de entrar en dispositivos, sin el consentimiento del usuario,

para causar daños en los mismos. Generalmente tienen capacidad de replicación,

lo que favorece que puedan propagarse de forma fácil y rápida.

Características

Dañino: Todo virus causa daño, ya sea de forma implícita,

borrando archivos o modificando información, o bien disminuyendo el rendimiento

del sistema. A pesar de esto, existen virus cuyo fin es simplemente algún tipo

de broma.

• Autorreproductor: La característica que más diferencia a

los virus es ésta, ya que ningún otro programa tiene la capacidad de autorreplicarse

en el sistema.

• Subrepticio: Característica que le permite ocultarse al

usuario mediante diferentes técnicas, como puede ser mostrarse como una imagen,

incrustarse en librerías o en programas.

Tipo

de virus

Existen diversas clasificaciones de los virus. Cada una de

ellas clasifica según una característica, ya sea dependiendo de la técnica

usada, su origen, lugar donde se esconde, ficheros a los que ataca, daños que

produce, etc. No se puede considerar que ninguna de estas clasificaciones sea

errónea, ya que muchas de ellas tienen muchos puntos en común.

Virus residentes

Este tipo de virus se oculta en la memoria principal del

sistema (RAM) de tal manera que pueden controlar todas las operaciones

realizadas en el Sistema Operativo, pudiendo así infectar todos los archivos

que deseen. Normalmente sus creadores le indican una serie de condiciones

(fecha, hora,…) bajo las cuales llevará a cabo la acción para la cual fue

programado. Ejemplos de este tipo de virus son: Randex, CMJ, Meve.

Virus de acción directa

Estos virus no se

ocultan en la memoria. Su funcionamiento consiste en que una vez cumplida una

determinada condición, actuarán buscando los ficheros a infectar dentro de su

mismo directorio o en aquellos directorios que se encuentren especificados en

la línea PATH del fichero AUTOEXEC.BAT

Virus de

sobreescritura

Se escriben dentro

del contenido del fichero infectado, haciendo que pueda quedar inservible. Se

ocultan por encima del fichero de tal forma que la única manera de

desinfectarlo es borrar dicho archivo, perdiendo así su contenido. Algún

ejemplo: Trj.Reboot, Trivial.88.D.

Virus de boot o arranque

Son aquellos virus

que no infectan a ficheros directamente, sino que actúan sobre los discos que

los contienen, más concretamente al sector de arranque de dichos discos, de tal

manera que si un ordenador se arranca con un disquete infectado, el sector de

arranque del disco duro se infectará. A partir de este momento, se infectarán

todas las unidades de disco del sistema.

Retrovirus

Un Retrovirus

Es un

tipo de virus cuyo objetivo principal es atacar a los antivirus, ya sea de una

forma genérica o un ataque a un antivirus específico. En sí mismo no produce

ningún daño al sistema, sino que simplemente permiten la entrada de otros virus

destructivos que lo acompañan en el código.

• Virus de FAT

Tipo de virus muy dañino ya que atacan a la FAT (Tabla de

Asignación de Ficheros), que es la encargada de enlazar la información del

disco. Al atacar dicha tabla, impiden el acceso a ciertos ficheros o

directorios críticos del sistema, provocando pérdidas de la información

contenida en dichos ficheros o directorios.

De HTML

Son más eficaces que los anteriores ya que simplemente con

acceder al contenido de la página web el usuario puede ser infectado, ya que el

código dañino se encuentra en el código HTML de dicha web. Este tipo de virus

son desarrollados en Visual Basic Script.

Virus voraces

Son altamente destructivos ya que se dedican a destruir

completamente todos los datos a los que pueden acceder.

Virus Encriptados

Más que un tipo de

virus, son una técnica que usan diversos virus, los cuales se descifran ellos

mismos para poderse ejecutar y acto seguido se vuelven a cifrar. De esta manera

lo que intentan es evitar o dificultar ser detectados por los antivirus.

Virus polimórficos

La diferencia esencial con los virus encriptados reside en

que éstos se cifran/descifran de forma distinta en cada una de sus infecciones.

Así consiguen impedir que los antivirus los localicen a través de la búsqueda

de cadenas o firmas. Por esta característica, este tipo de virus son los más

difíciles de detectarse. Como ejemplos: Elkern, Satan Bug, Tuareg.

Gusanos (Worms)

Pueden no ser considerados como virus, ya que para

replicarse no necesitan infectar otros ficheros. Los gusanos realizarán una

serie de copias de sí mismos (sin tener que infectar ningún otro fichero) a la

máxima velocidad posible y enviándose a través de la red. Debido a esa

replicación a alta velocidad pueden llegar a saturar la red a través de la que

se propagan. Los canales más típicos de infección son el Chat, correo

electrónico, … Algún que otro ejemplo de gusano podrían ser los siguientes:

PSWBugbear.B, Lovgate.F, Trile.C, Sobig.D, Mapson.

Troyanos o caballos de Troya

Se puede llegar a pensar que los troyanos no son realmente

virus, ya que no poseen su principal característica, la autoreproducción. A

pesar de esto, al igual que los gusanos, ambos son tratados como virus a la

hora de ser detectados por los antivirus. Su nombre hace referencia a la

historia griega, así su objetivo consiste en introducirse en el sistema como un

programa aparentemente inofensivo, siendo verdaderamente un programa que

permite el control remoto de dicho sistema. Al igual que los virus, pueden

modificar, eliminar, ciertos ficheros del sistema y a mayores pueden capturar

datos confidenciales (contraseñas, números de tarjetas de crédito, etc.), y

enviarlos a una dirección externa.

Bombas lógicas

Tampoco se replican, por lo que no son considerados

estrictamente virus. Son segmentos de código, incrustados dentro de otro

programa. Su objetivo principal es destruir todos los datos del ordenador en

cuanto se cumplan una serie de condiciones.

El spyware

Es un software que recopila información de un ordenador y después

transmite esta información a una entidad externa sin el conocimiento o el

consentimiento del propietario del ordenador.

VIRUS MAS FAMOSOS

CIH (1998)

Daño estimado: 20 a 80 millones de dólares, sin contar las pérdidas producidas por la pérdida de información.

Daño estimado: 20 a 80 millones de dólares, sin contar las pérdidas producidas por la pérdida de información.

Localización: Taiwán

Junio de 1998, CHI es reconocido como uno de los virus más peligrosos y

destructivos. Infectaba ficheros ejecutables de Windows 95, 98 y Me,

permaneciendo en memoria e infectando a otros ficheros.

Blaster (2003)

Daño Estimado: 2 a 10

billones de dólares, aproximadamente cientos de miles de ordenadores

infectados.

Localización: Fue en

el verano de 2003 cuando apareció Blaster, también llamado "Lovsan" o

"MSBlast". Exactamente fue el 11 de Agosto cuando se propago

rápidamente. Explotaba una vulnerabilidad en Windows 2000 y Windows XP, y

cuando era activado abría un cuadro de diálogo en el cual el apagado del

sistema era inminente.

Curiosidades: En el

código de MSBLAST.EXE había unos curiosos mensajes: "I just want to say

LOVE YOU SAN!!" and "billy gates why do you make this possible? Stop

making money and fix your software!!" "Solo quiero decir que te

quiero san!!" y "billy gates ¿Por qué haces posible esto? para de

hacer dinero y arregla tu software!!"

Melissa (1999)

Daño Estimado: 300 a

600 millones de dólares

Localización: Un Miércoles 26 de Marzo de 1999,

W97M/Melissa. Una estimación asegura que este script afecto del 15% a 20% de

los ordenadores del mundo.

Curiosidades: El

virus usó Microsoft Outlook para enviarse a 50 de los usuarios de la lista de

contactos. El mensaje contenía la frase, "Here is that document you asked

for...don't show anyone else.". Anexaba un documento Word que al ser

ejecutado infecto a miles de usuarios.